软件特色

深入检查数百个协议,并不断添加更多协议实时捕获和离线分析

标准三窗格数据包浏览器

多平台:在 Windows、Linux、macOS、Solaris、FreeBSD、NetBSD 和许多其他平台上运行

可以通过 GUI 或通过 TTY 模式的 TShark 实用程序浏览捕获的网络数据

业内最强大的显示过滤器

丰富的VoIP分析

读取/写入许多不同的捕获文件格式:tcpdump (libpcap)、Pcap NG、Catapult DCT2000、Cisco Secure IDS iplog、Microsoft Network Monitor、Network General Sniffer(压缩和未压缩)、Sniffer Pro 和 NetXray、Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek 等

使用 gzip 压缩的捕获文件可以即时解压缩

可以从以太网、IEEE 802.11、PPP/HDLC、ATM、蓝牙、USB、令牌环、帧中继、FDDI 等(取决于您的平台)读取实时数据

对许多协议的解密支持,知识兔包括 IPsec、ISAKMP、Kerberos、SNMPv3、SSL/TLS、WEP 和 WPA/WPA2

可将着色规则应用于数据包列表,知识兔以进行快速、直观的分析

输出可以导出为 XML、PostScript、CSV 或纯文本

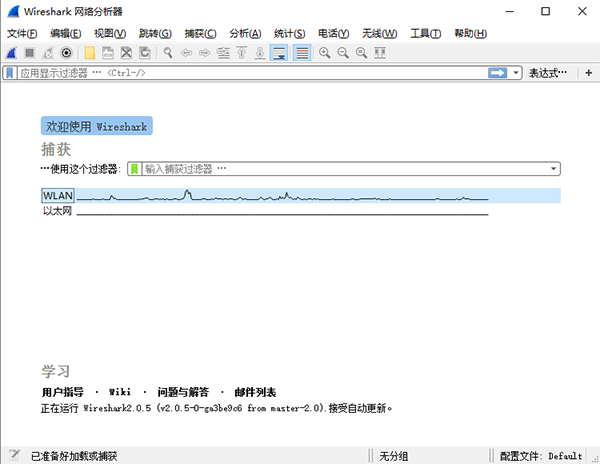

wireshark32位安装教程

1、到下载wireshark中文版32位安装包,解压安装包知识兔双击EXE文件运行。

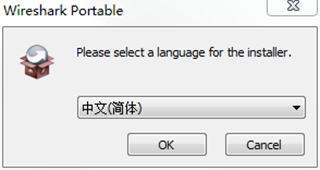

2、进入安装程序,知识兔点击OK

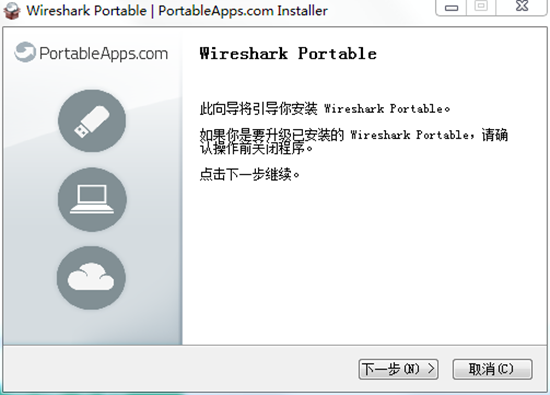

3、进入安装向导,知识兔点击下一步。

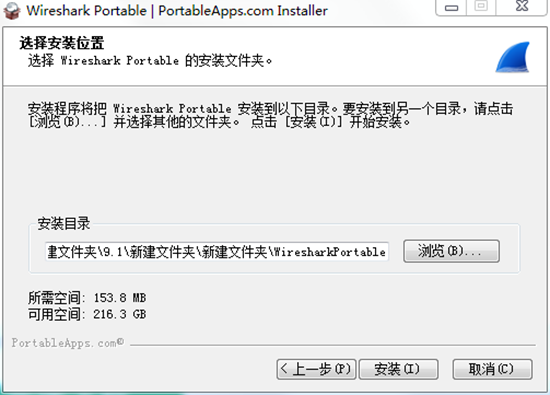

4、知识兔选择安装位置,提示尽量不要安装至系统盘

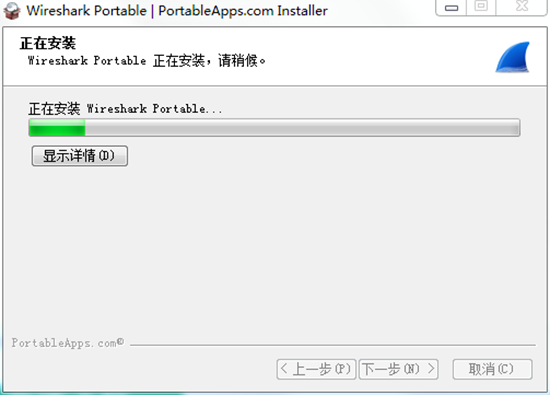

5、等候安装,请稍候

6、安装完成,知识兔点击完成

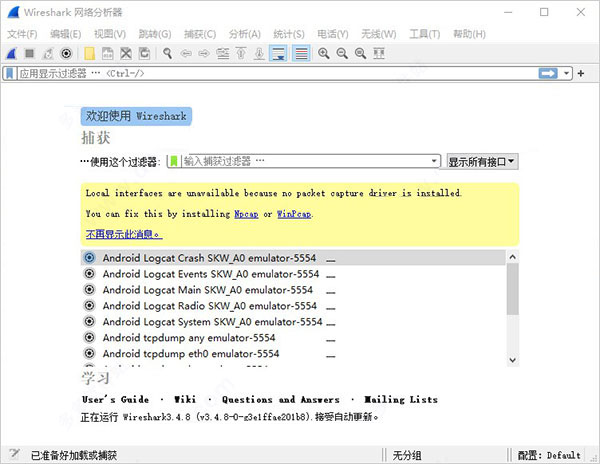

wireshark过滤规则及使用方法

初学者使用wireshark时,将会得到大量的冗余数据包列表,知识兔以至于很难找到自己自己抓取的数据包部分。wireshar工具中自带了两种类型的过滤器,学会使用这两种过滤器会帮助知识兔在大量的数据中迅速找到知识兔需要的信息。1、抓包过滤器

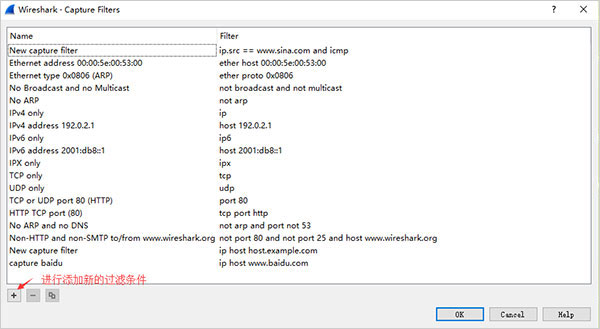

捕获过滤器的菜单栏路径为Capture --> Capture Filters。用于在抓取数据包前设置。

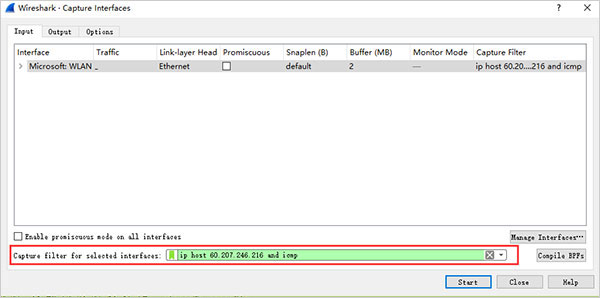

如何使用?可以在抓取数据包前设置如下。

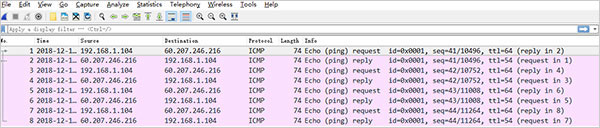

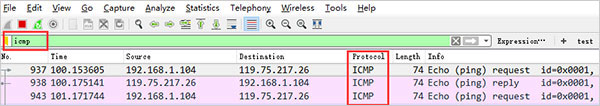

ip host 60.207.246.216 and icmp表示只捕获主机IP为60.207.246.216的ICMP数据包。获取结果如下:

2、显示过滤器

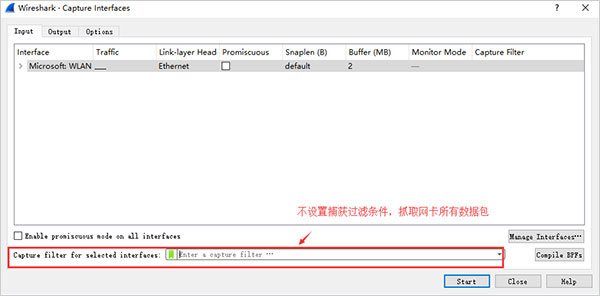

显示过滤器是用于在抓取数据包后设置过滤条件进行过滤数据包。通常是在抓取数据包时设置条件相对宽泛,抓取的数据包内容较多时使用显示过滤器设置条件顾虑以方便分析。同样上述场景,在捕获时未设置捕获规则直接通过网卡进行抓取所有数据包,如下

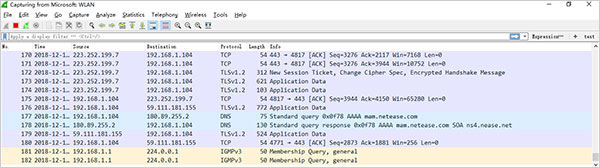

执行ping www.huawei.com获取的数据包列表如下;

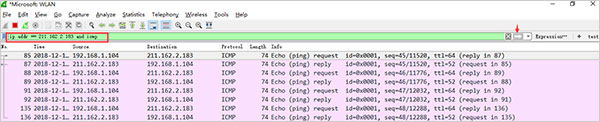

观察上述获取的数据包列表,含有大量的无效数据。这时可以通过设置显示器过滤条件进行提取分析信息。ip.addr == 211.162.2.183 and icmp。并进行过滤。

上述介绍了抓包过滤器和显示过滤器的基本使用方法,在组网不复杂或者流量不大情况下,知识兔使用显示器过滤器进行抓包后处理就可以满足知识兔使用。

操作技巧

1、菜单用于开始操作。2、主工具栏分享快速访问菜单中经常用到的项目的功能。

3、Fiter toolbar/过滤工具栏分享处理当前显示过滤得方法。

4、Packet List面板显示打开文件的每个包的摘要。知识兔点击面板中的单独条目,包的其他情况将会显示在另外两个面板中。

5、Packet detail面板显示您在Packet list面板中选择的包德更多详情。

6、Packet bytes面板显示您在Packet list面板选择的包的数据,知识兔以及在Packet details面板高亮显示的字段。

7、状态栏显示当前程序状态以及捕捉数据的更多详情。

wireshark过滤器表达式的规则

1、抓包过滤器语法和实例抓包过滤器类型Type(host、net、port)、方向Dir(src、dst)、协议Proto(ether、ip、tcp、udp、http、icmp、ftp等)、逻辑运算符(&& 与、|| 或、!非)

(1)协议过滤

比较简单,直接在抓包过滤框中直接输入协议名即可。

TCP,只显示TCP协议的数据包列表

HTTP,只查看HTTP协议的数据包列表

ICMP,只显示ICMP协议的数据包列表

(2)IP过滤

host 192.168.1.104

src host 192.168.1.104

dst host 192.168.1.104

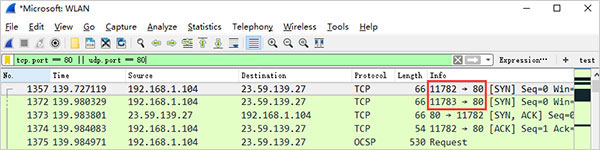

(3)端口过滤

port 80

src port 80

dst port 80

(4)逻辑运算符&& 与、|| 或、!非

src host 192.168.1.104 && dst port 80 抓取主机地址为192.168.1.80、目的端口为80的数据包

host 192.168.1.104 || host 192.168.1.102 抓取主机为192.168.1.104或者192.168.1.102的数据包

!broadcast 不抓取广播数据包

2、显示过滤器语法和实例

(1)比较操作符

比较操作符有== 等于、!= 不等于、> 大于、< 小于、>= 大于等于、<=小于等于。

(2)协议过滤

比较简单,直接在Filter框中直接输入协议名即可。注意:协议名称需要输入小写。

tcp,只显示TCP协议的数据包列表

http,只查看HTTP协议的数据包列表

icmp,只显示ICMP协议的数据包列表

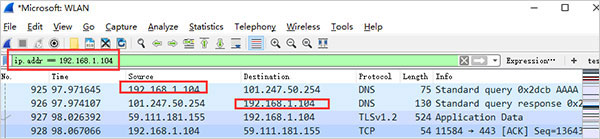

(3) ip过滤

ip.src ==192.168.1.104 显示源地址为192.168.1.104的数据包列表

ip.dst==192.168.1.104, 显示目标地址为192.168.1.104的数据包列表

ip.addr == 192.168.1.104 显示源IP地址或目标IP地址为192.168.1.104的数据包列表

(4)端口过滤

tcp.port ==80,显示源主机或者目的主机端口为80的数据包列表。

tcp.srcport == 80,只显示TCP协议的源主机端口为80的数据包列表。

tcp.dstport == 80,只显示TCP协议的目的主机端口为80的数据包列表。

(5) Http模式过滤

http.request.method=="GET",只显示HTTP GET方法的。

(6)逻辑运算符为 and/or/not

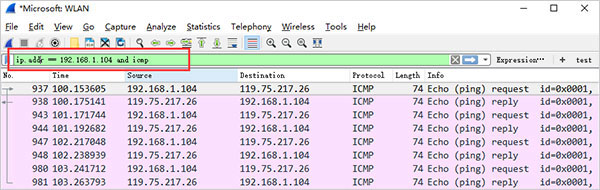

过滤多个条件组合时,知识兔使用and/or。比如获取IP地址为192.168.1.104的ICMP数据包表达式为ip.addr == 192.168.1.104 and icmp

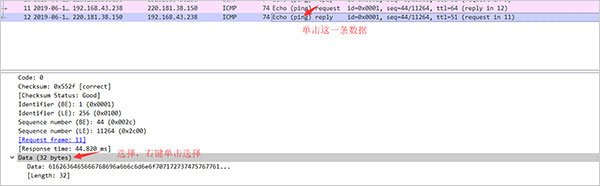

(7)按照数据包内容过滤。假设我要以IMCP层中的内容进行过滤,知识兔可以单击选中界面中的码流,在下方进行选中数据。如下

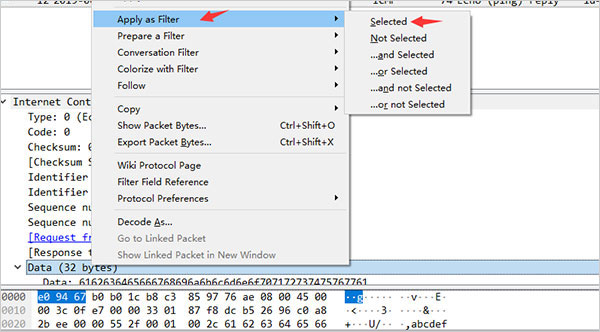

右键单击选中后出现如下界面;

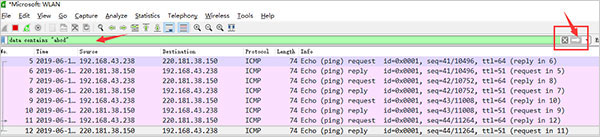

选中Select后在过滤器中,后面条件表达式就需要自己填写。如下我想过滤出data数据包中包含"abcd"内容的数据流。包含的关键词是contains 后面跟上内容。

功能介绍

1、网络管理员用来解决网络问题2、网络安全工程师用来检测安全隐患

3、开发人员用来测试协议执行情况

4、用来学习网络协议5、除了上面提到的,Wireshark还可以用在其它许多场合>

下载仅供下载体验和测试学习,不得商用和正当使用。

下载体验